Cybersécurité des Dispositifs Médicaux

La cybersécurité est en nouvel enjeu majeur pour les fabricants de dispositifs médicaux embarquant (ou étant) un logiciel, elle concerne également les organismes qui stockent et manipulent des données sensibles (typiquement : des données personnelles de santé).

La technologie engendre de nouveaux risques d’attaque, qu’il faut gérer au travers d’un processus de cybersécurité.

La tache est complexe mais, bonne nouvelle, les fabricants de dispositifs médicaux ont déjà tous les outils (les processus) nécessaires pour affronter ce challenge.

Ce dossier fait un état de l’art en matière de cybersécurité des dispositifs médicaux, pour proposer une vue globale d’un processus de gestion de la cybersécurité.

Une étude des problèmes de vigilance associés à la cybersécurité est proposée en fin d’article.

Quels dispositifs médicaux sont concernés par la cybersécurité ?

Les problématiques de sécurités sont applicables à tout logiciel dispositif médical et particulièrement à tout dispositif médical connecté.

Il ne faut donc pas limiter la cybersécurité aux DM connectés à internet : un simple port USB ou une simple interface de programmation peuvent être des portes d’entrées pour des attaques !

Contexte règlementaire et normatif en cybersécurité des DM

Règlement (UE) 2017/745

Les exigences sont bien sûr à chercher dans le règlement (UE) 2017/745, l’annexe I propose des exigences générales applicables aux logiciels, l’annexe II détaille les attente du dossier technique. Certaines exigences font écho à la cybersécurité :

développés et fabriqués conformément à l’état de l’art, compte tenu des principes du cycle de développement, de gestion des risques, y compris la sécurité de l’information, de vérification et de validation (…) énoncent les exigences minimales concernant le matériel informatique, les caractéristiques des réseaux informatiques et les mesures de sécurité informatique, y compris la protection contre l’accès non autorisé (…) essais réalisés en interne et dans un environnement d’utilisation simulé ou réel (…) différentes configurations du matériel informatique et, le cas échéant, des différents systèmes d’exploitation figurant dans les informations fournies

Guides pour la cybersécurité des dispositifs médicaux

Alors qu’un guide du MDCG pour la cybersécurité est fébrilement attendu, nous avons actuellement à disposition de nombreux guides (et exigences), écrits par des autorités compétentes très préoccupées par le sujet :

- IMDRF : Guide IMDRF pour la cybersécurité

- ANSM : Guide relatif à la cybersécurité des dispositifs médicaux

- Santé Canada : Exigences relatives à la cybersécurité des instruments médicaux

- TGA : guide relatif à la cybersécurité des dispositifs médicaux

- FDA : guidances relatives à la cybersécurité

Vous pouvez également consulter les travaux des sociétés savantes : ENISA, ANSII (et sa méthode EBIOS) et NIST notamment.

Normes pour la cybersécurité des dispositifs médicaux

Les normes sont relativement récentes, l’ensemble est d’ailleurs en cours de création.

- La norme AAMI TIR57 est certainement la plus complète

- Les normes UL 2900-1 et UL 2900-2-1 (DM connectés à un réseau) proposent des essais, un certificat UL peut être obtenu via un laboratoire agréé

- Les normes du comité ISO/TC 215 (notamment la série IEC 80001-x-x)

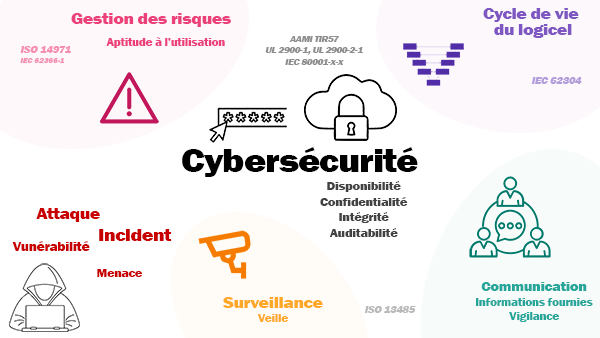

Cybersécurité : une affaire de gestion des risques

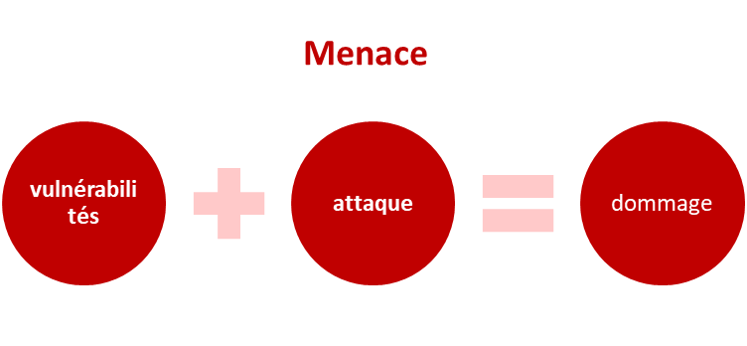

Avant de définir un processus de gestion de la cybersécurité, il faut comprendre que ces activités sont en fait des activités de gestion des risques, le vocabulaire utilisé en cybersécurité devrait vous en convaincre :

La cybersécurité vise à gérer les menaces informatiques (les risques).

Les menaces sont associées à des vulnérabilités informatiques (les dangers).

Une menace se concrétise lors d’une attaque informatique (la situation dangereuse), pouvant aboutir à un dommage (patient voire uniquement données en cas de conséquences règlementaires).

Il sera donc question de gérer les risques de cybersécurité : les identifier, les maitriser et les suivre.

Les objectifs de la cybersécurité

En plus des objectifs généraux de performance et de sécurité, il faudra – en cas de manipulation de données/d’informations – tenir compte des 4 grands objectifs de la sécurité des systèmes d’information :

- Garantir la confidentialité

- Garantir l’intégrité des données

- Garantir l’accessibilité

- Garantir l’auditabilité du système

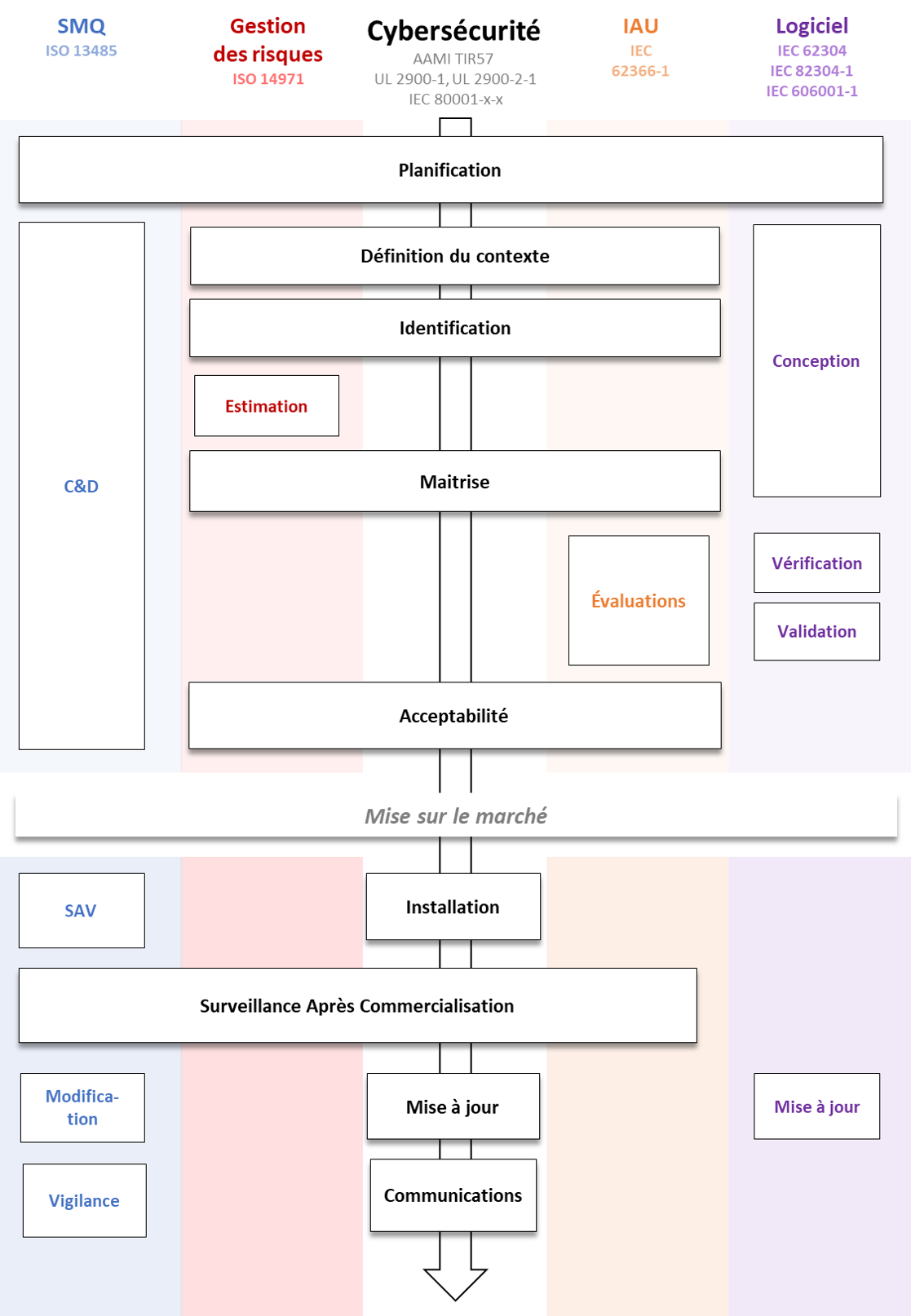

Processus de gestion de la cybersécurité

Il est vivement conseillé de gérer une procédure dédiée à la cybersécurité, sinon d’intégrer les exigences dans votre procédure de gestion des risques ou de cycle de vie du logiciel.

Votre système est déjà conséquent, la cybersécurité va avoir recours à bon nombre de vos processus en place :

- Gestion des risques (ISO 14971) et IAU (IEC 62366-1)

- Cycle de vie du logiciel (IEC 62304)

- Validation du logiciel (IEC 82304-1 pour les logiciels standalone et IEC 60601-1 pour les logiciels embarqués)

- Système qualité (ISO 13485)

- Surveillance Après Commercialisation (ISO TR 20416)

- Et des processus supports, comme les processus « Service et prestation », « Gestion des documents », « Communications avec les parties intéressées »…

Le schéma ci-dessous met en avant les activités de cybersécurité, le plus souvent partagées avec d’autres processus :

Les étapes du processus de gestion de la cybersécurité sont les suivantes :

- Planification

- Définition du contexte

- Identification des risques

- Estimation des risques : selon l’ISO 14971 et, au besoin, selon des méthodes propres à la cybersécurité, comme le score de vulnérabilité informatique : CVSS

- Maitrise des risques

- Conception et développement

- Vérification, des essais en laboratoires sont possibles

- Validation, dont les essais d’IAU

- Gestion des informations fournies

- Surveillance après commercialisation et veille

- Actions correctives et préventives (dont mises à jour, patch, communication à propos des problèmes de cybersécurité…) le score de vulnérabilité informatique : CVSS

Ces activités seront mises en œuvre selon une approche par les risques : une ADR initiale va quantifier les risques de cybersécurité, votre travail sera légitimement proportionné à ces risques.

Analyse des événements de vigilance réels liés à la cybersécurité

Une analyse des événements de vigilance (voir l’outil de recherche qualitiso) amène à considérablement pondérer les problèmes de cybersécurité dans le secteur du dispositif médical : les alertes sont rares et exclusivement préventives.

Les événements de vigilance concernent le plus souvent de grosses sociétés, les DMIA sont particulièrement visés.

Les problèmes ciblent des possibilités d’accès non-autorisé, de reprogrammation malveillante et de contournement de l’authentification. Les causes sont souvent imputables aux moyens de communication ou reprogrammation et au système d’exploitation.

Exemples d’alertes de cybersécurité :

| DATE | DM | RÉSUMÉ | SOURCE | |

|---|---|---|---|---|

| 06/11/19 | Pompe à insuline | Une personne non autorisée pourrait enregistrer et rejouer la communication sans fil entre la télécommande et la pompe à insuline MiniMed. À l’aide d’un équipement spécialisé, une personne non autorisée pourrait demander à la pompe d’administrer trop d’insuline à un patient, ce qui entraînerait une hypoglycémie (hypoglycémie) ou de cesser l’administration d’insuline, ce qui entraînerait une hyperglycémie et une acidocétose diabétique, voire la mort. | FDA | lien |

| 27/06/19 | Pompe à insuline | Vulnérabilités potentielles liées à la communication radio sans fil | FDA | lien |

| 04/03/19 | Moniteur cardiaque | « Perte de communication » potentielle | FDA | lien |

| 14/10/2018 | Programmateur DMIA | Vulnérabilités identifiées dans le processus de téléchargement via le SDN qui pourraient permettre à un individu malveillant de mettre à jour les programmateurs avec un logiciel non-officiel |

Swiss Medic | lien |

| 27/08/18 | Général | Rappel de mesures « humaines » en matière de cybersécurité | Swiss Medic | lien |

| 18/06/18 | Stérilisateur | Failles du système d’exploitation Microsoft utilisé dans l’appareil. | Swiss Medic | lien |

| 17/04/18 | DAI | Protection supplémentaire contre l’accès non autorisé | Swiss Medic | lien |

| 19/02/2018 | DM de commande les instruments électro-chirurgicaux | Vulnérabilité logicielle relative à la cybersécurité dans les dispositifs Gen11, qui permettait le contournement de l’authentification de sécurité | Santé Canada | lien |

| 15/08/2017 | DAI | Accès non-autorisé via interface de communication radio | FDA | lien |

Il est intéressant d’aller plus loin, le site cyberveille-sante.gouv.fr a une rubrique dédiée à la veille des alertes en santé, une analyse sur deux ans (plus de 100 événements retenus) montre que les alertes touchent principalement les établissements de santé, avec des événements le plus souvent sans conséquences :

- 28% des alertes concernent les dispositifs médicaux, 72% des établissements de santé

- Les DM sont victimes de “vulnérabilités”

- Seulement 7% des événements sont des attaques de pirates informatiques

- 2% de fishing, 12% de ransomware

- 17% des alertes concernent des bases de données compromises

- 16% des alertes ont fait suite à des fuites de données

- Les causes, en dehors des problèmes techniques, sont variées : erreur humaine (4%), piratage de messagerie (4%) voire vol de matériel (3%)

Le tableau ci-dessous liste les événements relatifs à des dispositifs médicaux.

| Date | Résumé de l’alerte | Lien |

|---|---|---|

| 28-oct-19 | Découverte d’une vulnérabilité dans la solution Philips de gestion des données obstétricales, IntelliSpace Perinatal | lien |

| 18-sept-19 | Les données personnelles et médicales de millions de patients en libre accès sur Internet | lien |

| 21-août-19 | Multiples vulnérabilités identifiées sur le logiciel médical OpenEMR | lien |

| 28-juin-19 | Une vulnérabilité découverte sur les pompes à insuline MiniMed 508 et celles de la gamme Paradigm | lien |

| 17-juin-19 | Deux vulnérabilités découvertes dans les stations de travail Alaris Gateway | lien |

| 28-mai-19 | [Mise à jour du 06/06/19] Plusieurs produits médicaux de Siemens impactés par la vulnérabilité critique BlueKeep | lien |

| 20-mai-19 | Siemens corrige plusieurs vulnérabilités sur ses commutateurs sans-fil SCALANCE W1750D | lien |

| 03-mai-19 | [Amérique Latine] Une vulnérabilité corrigée dans la solution logicielle Tasy EMR de Philipps | lien |

| 25-avr-19 | Deux vulnérabilités critiques identifiées dans les lecteurs de cassettes de radiographie Fujifilm | lien |

| 15-mars-19 | Une vulnérabilité découverte sur un instrument à ultrasons illustre les cas de vulnérabilités de nombreux dispositifs médicaux encore utilisés au sein des établissements de santé | lien |

| 08-févr-19 | Découverte de 3 vulnérabilités sur des moniteurs cardiaques | lien |

| 09-nov-18 | Plusieurs vulnérabilités importantes découvertes dans les dispositifs médicaux Roche Point of Care | lien |

| 05-sept-18 | 9 vulnérabilités (dont une critique) découvertes sur l’outil Philips E-Alert | lien |

| 24-août-18 | Découverte d’une vulnérabilité critique dans les pompes médicales Alaris Plus | lien |

| 22-août-18 | 5 vulnérabilités découvertes dans des produits Philips | lien |

| 20-août-18 | 4 nouvelles vulnérabilités ciblent des appareils Medtronic | lien |

| 17-août-18 | OpenEMR corrige une vingtaine de vulnérabilités sur sa solution | lien |

| 29-juin-18 | Deux vulnérabilités ont été identifiées sur les moniteurs MyCareLink de Medtronic | lien |

| 19-juin-18 | Natus corrige 5 vulnérabilités importantes et 3 autres critiques dans le logiciel Natus Xltek NeuroWorks | lien |

| 15-juin-18 | Nouvelles vulnérabilités sur les équipements Siemens RAPIDLab et RAPIDPoint Analyseur des gaz du sang | lien |

| 08-juin-18 | Trois vulnérabilités importantes ont été identifiées dans IntelliVue Patient Monitors et Avalon Fetal/Maternal Monitors de Philips | lien |

| 29-mai-18 | BeaconMedaes corrige trois vulnérabilités importantes dans ses systèmes TotalAlert Scroll Medical Air | lien |

| 24-mai-18 | Becton, Dickinson & Company (BD) a identifié deux vulnérabilités modérées affectant des applications de ses systèmes Kiestra et InoquIA | lien |

| 23-mai-18 | Problème d’intégrité des ECG réalisés par le logiciel EC Sense 12-D | lien |

| 17-mai-18 | Des vulnérabilités ont été identifiées sur des produits de GE Healthcare | lien |

| 04-mai-18 | Trois vulnérabilités ont été identifiées sur les scanners Brilliance CT de Philips | lien |

| 02-mai-18 | Des dispositifs médicaux sont vulnérables à l’attaque KRACK | lien |

| 30-mars-18 | Deux vulnérabilités ont été identifiées dans le produit Philips Alice 6 System | lien |

| 15-mars-18 | Des vulnérabilités critiques ont été identifiées dans des logiciels et équipements médicaux de GE | lien |

2 commentaires